Con motivo del día internacional de la Ciberseguridad que se celebra hoy 30 de noviembre, Intel Security ha analizado el panorama de amenazas actual

Con motivo del día internacional de la Ciberseguridad que se celebra hoy 30 de noviembre, Intel Security ha analizado el panorama de amenazas actual

Del Grupo de Delitos Telematicos de la Guardia Civil.

Del Grupo de Delitos Telematicos de la Guardia Civil.

Vuelve a aparecer Cryptolocker.

¡Hola amig@s! Hoy hemos optado por recuperar nuestra alertas para advertiros sobre una nueva modalidad de “ransomware”, ya sabéis ese virus que bloquea vuestro PC haciéndose pasar por nosotros o la Policía. En las últimas semanas, a través de nuestro #GDTweetDelDia hemos tratado de recordaros que no ponemos multas a través de Internet………. Todavía :-D. El caso es que hemos detectado una nueva familia de este virus que no sólo bloquea el ordenador, sino que además cifra todos los archivos. Se trata del conocido como “CryptoLocker”.

A pesar de que los “objetivos” de este virus suelen ser pequeñas empresas, cada vez hay más usuarios que se están viendo afectados. Poneros en situación…… estamos navegando tranquilamente, haciendo nuestras cosas….. y de repente ¡PLAS! Nos aparece una pantalla advirtiendo que nuestro equipo ha sido bloqueado, y que los archivos “importantes” han sido cifrado usando una clave única generada por ordenador. Desde luego que el susto ya lo tenemos en el cuerpo. Por si fuera poco, semejante advertencia aparece acompañada de un contador de cuenta atrás para que la clave de descifrado sea destruida y perdamos nuestros documentos para siempre.

Para recuperarlos nos solicitan el pago de un “rescate”. Aproximadamente unos $ 300.00. Desafortunadamente, en esta ocasión los archivos están cifrados de verdad, no se trata de un farol…..así que la solución a este problema pasa inexorablemente por una navegación segura, para evitar ser infectado, y por adoptar medidas de prevención para no perder nuestros datos.

¿Entonces?¿Cómo podemos reducir el riesgo de ser víctimas de esta extorsión?

Pues como os decíamos adoptando algunas medidas básicas de protección y prevención, entre las que podemos destacar: No ejecutar archivos adjuntos a menos que conozcamos quien nos los envía, instalar un Antivirus y mantenerlo actualizado, y por supuesto…. ACTUALIZAR TODOS NUESTROS PROGRAMAS. Si ya es demasiado tarde para eso, o nos da “pereza”, al menos debemos realizar copias de seguridad periódicas para poder recuperar nuestros datos.

Actualice de forma regular el sistema operativo.

Utilice un navegador actualizado.

Elija contraseñas seguras y diferentes para cada servicio de Internet.

Verifique regularmente los movimientos de su cuenta bancaria.

Utilice un antivirus con licencia y actualizado, e instale un firewall.

Considere la posibilidad de utilizar un único dispositivo para las transacciones de banca y comercio electrónicos (PC, Smartphone, …etc.).

Desconfíe de los mensajes cortos y extraños que pueda recibir por redes sociales, sobre todo si incluyen un enlace para acceder a otro contenido.

No piense que es inmune al software malicioso porque utilice un determinado sistema operativo o un dispositivo portátil

No confíe ciegamente en las aplicaciones de seguridad instaladas, éstas no remplazan a la navegación responsable ni a la prudencia del usuario.

Si dispone de un router inalámbrico para conectarse a internet, cambie las contraseñas por defecto y establezca una más segura.

EN DEFINITIVA, UTILICE EL SENTIDO COMÚN COMO MEJOR ANTIVIRUS Y NO CONFÍE CIEGAMENTE EN LOS SISTEMAS Y SUS APLICACIONES

Yo denuncio.

La campaña YO DENUNCIO bajo el lema «entre todos haremos una red mas segura» invita a cualquier usuario a poner de manifiesto las irregularidades que haya presenciado en la Red. Para ello solicitamos tu ayuda. Si lo deseas, copia el código HTML y colócalo en tu web. De esta manera, los usuarios podrán denunciar contenidos ilícitos y fraudes de una manera rápida y sencilla

Páginas Web de seguridad:

Oficina de seguridad del internauta

Instituto Nacional de la Tecnologías de la Información

Agencia de Protección de Datos

Asociación Española de Usuarios de Internet

Asociación de Internautas

Hispasec

Conexión Inversa

http://www.conexioninversa.blogspot.com

Guia de seguridad de Tuenti

Guia de seguridad de Facebook

Guia de seguridad de Segundamano.es

http://www.segundamano.es/guia-seguridad/

Páginas Web de lucha contra pornografía infantil:

Fundación ALIA2

Asociación Contra la Pornografía Infaltil

http://www.asociacion-acpi.org

Protégeles

Páginas Web de entidades de gestión de derechos de propiedad intelectual e industrial:

BSA – Business Software Alliance

Sociedad General de Autores y Editores

Productores de Música de España

Asociación Española de Distribuidores y Editores de Software de Entretenimiento (aDeSe)

Entidad de Gestión de Derechos de los Productores Audiovisuales (EGEDA)

Federación para la Protección de la Propiedad Intelectual

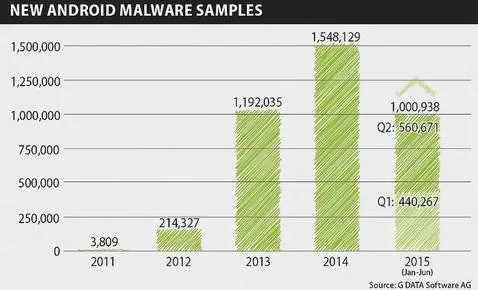

G DATA ha descubierto que en más de 20 modelos diferentes incluyen «malware» de fábrica. Entre ellos, terminales de fabricantes tan reconocidos como Huawei, Lenovo o Xiaomi.

G DATA ha descubierto que en más de 20 modelos diferentes incluyen «malware» de fábrica. Entre ellos, terminales de fabricantes tan reconocidos como Huawei, Lenovo o Xiaomi.ABC TECNOLOGÍA. Día 02/09/2015

La compañía anuncia nuevas soluciones con sistemas de seguridad integrados y abiertos: McAfee Endpoint Security 10.X y McAfee Active Response, diseñadas para mejorar la visibilidad de amenazas avanzadas.