G DATA ha descubierto que en más de 20 modelos diferentes incluyen «malware» de fábrica. Entre ellos, terminales de fabricantes tan reconocidos como Huawei, Lenovo o Xiaomi.

G DATA ha descubierto que en más de 20 modelos diferentes incluyen «malware» de fábrica. Entre ellos, terminales de fabricantes tan reconocidos como Huawei, Lenovo o Xiaomi.ABC TECNOLOGÍA. Día 02/09/2015

¿Tienes un «smartphone»? Si eres uno de los casi 2.000 millones de personas en todo el mundo que ya usan los teléfonos inteligentes, te conviene analizar muy bien tu dispositivo. Aunque en principio pueda resultarte extraño, te advertimos: puede que tu teléfono esté infectado.

Según G DATA, empresa especializada en seguridad, muy pocas personas saben o reparan en todo lo que un «smartphone» puede «contar» a terceros acerca de su propietario. A raíz del descubrimiento en 2014 de las funciones espía preinstaladas en el Star N9500, los expertos no bajan la guardia.

Desde entonces, G DATA ha descubierto que en más de 20 modelos diferentes incluyen «malware» de fábrica. Entre ellos, terminales de fabricantes tan reconocidos como Huawei, Lenovo o Xiaomi. La lista completa, tal y como detalla en el informe, es la siguiente:

– Xiaomi MI3

– Huawei G510

– Lenovo S860

– Alps A24

– Alps 809T

– Alps H9001

– Alps 2206

– Alps PrimuxZeta

– Alps N3

– Alps ZP100

– Alps 709

– Alps GQ2002

– Alps N9389

– Andorid P8

– ConCorde SmartPhone6500

– DJC touchtalk

– ITOUCH

– NoName S806i

– SESONN N9500

– SESONN P8

– Xido X1111

Lo peor de todo es que G DATA sospecha que hay otros dispositivos aún no localizados cuyo «firmware» también puede estar comprometido.

Lo habitual -explica la compañía- es que el «malware» se camufle en una «app» legítima que mantiene sus funciones originales pero es capaz de permitir el acceso al dispositivo a los creadores del virus, mostrar anuncios o descargar nuevas aplicaciones no deseadas.

Lo más probable es que estas aplicaciones manipuladas hayan sido preinstaladas en el «firmware» durante el proceso que siguen los terminales desde que salen de fábrica hasta que llegan al usuario final. Además del margen asociado a la venta del terminal, un dispositivo infectado facilita el lucro a partir del robo de datos personales, el envío de SMS no autorizados o la «comercialización» indiscriminada de anuncios.

G DATA

Un millón de nuevas amenazas para Android

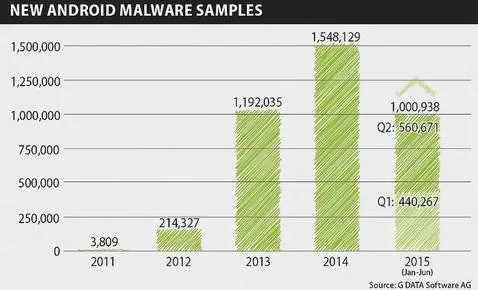

Durante el segundo trimestre de 2015, los expertos de G DATA registraron una media de6.100 muestras de nuevo «malware» cada día, frente a las 4.900 nuevas muestras del primer trimestre, lo que supone un incremento de casi un 25 por ciento.

El primer semestre del año ha superado las expectativas más negativas con más de un millón de nuevas amenazas para Android (1.000.938) en apenas seis meses, casi tantas como las que se registraron en todo el año 2013. G DATA estima que a finales de 2015 se habrán alcanzado la cifra de dos millones de amenazas en solo un año.

¿Quieres comprobar si su «smartphone» está infectado? Descárgate la «app» de G DATA gratuita en la Google Play.